DLL注入器是一种用于将动态链接库(DLL)注入到目标进程中的工具。DLL注入技术是计算机安全领域中的一个重要概念,它允许开发者或攻击者将自定义的代码或功能集成到其他进程中,从而实现对目标进程的扩展或控制。

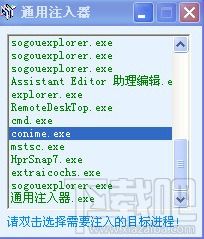

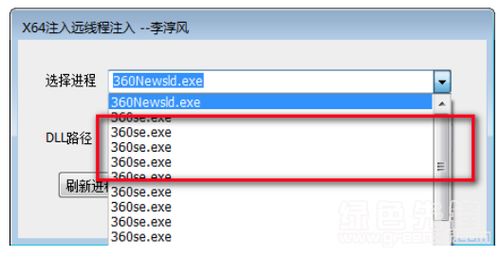

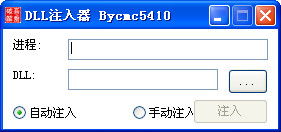

DLL注入器的工作原理基于Windows操作系统的进程间通信机制。当DLL注入器运行时,它会尝试获取目标进程的句柄,并在目标进程的内存空间中分配一块新的内存区域。随后,DLL注入器会将DLL文件的内容复制到这块内存区域,并调用Windows API函数如LoadLibrary()来加载DLL,使其在目标进程中运行。

DLL注入器在软件开发和计算机安全领域都有广泛的应用:

软件开发:开发者可以使用DLL注入器来扩展应用程序的功能,例如,在游戏开发中,DLL注入器可以用来修改游戏数据或实现作弊功能。

安全研究:安全研究人员使用DLL注入器来研究软件漏洞,并开发相应的漏洞利用工具。

恶意软件:恶意攻击者可能会利用DLL注入技术来传播恶意软件,例如,通过注入浏览器进程来窃取用户信息。

1. 使用CreateRemoteThread函数

这是最常用的DLL注入方法之一。它涉及到以下步骤:

获取目标进程的句柄。

在目标进程的内存中分配一块新的内存区域。

将DLL文件的内容复制到分配的内存区域。

调用LoadLibrary()函数加载DLL。

创建一个远程线程来执行DLL中的代码。

2. 使用AppInitDLLs机制

AppInitDLLs是一种在Windows系统中注册DLL文件以在特定进程启动时自动加载的方法。通过修改注册表,DLL注入器可以将自定义的DLL文件注册为AppInitDLLs,从而在目标进程启动时自动加载。

3. 使用Detours库

Detours是一个由微软开发的Windows API钩子库,它提供了强大的函数拦截和修改功能。通过使用Detours库,DLL注入器可以轻松地拦截目标进程中的函数调用,并注入自定义的代码。

尽管DLL注入技术在某些情况下非常有用,但它也可能带来安全风险:

恶意软件:DLL注入器可能被用于传播恶意软件,如病毒、木马和勒索软件。

隐私泄露:通过DLL注入,攻击者可能窃取用户的敏感信息。

系统稳定性:不当的DLL注入可能导致系统崩溃或性能下降。

DLL注入器是一种强大的工具,它可以在软件开发和计算机安全领域发挥重要作用。然而,使用DLL注入器时必须谨慎,以确保不会对系统安全和个人隐私造成威胁。了解DLL注入的原理和实现方法对于开发者和安全研究人员来说至关重要。